Kilka słów o tym, jak będąc testerem rozpocząć przygodę z testami bezpieczeństwa - skąd czerpać wiedzę, gdzie ćwiczyć nowe umiejętności i jak szukać pracy.

Poniższy artykuł jest w pewnym stopniu kontynuacją poprzedniego, pod tytułem „Testy bezpieczeństwa przy okazji testów manualnych”. Jest również odpowiedzią na bardzo pozytywny feedback jaki otrzymałem od Was w komentarzach i wiadomościach prywatnych.

Podobnie jak poprzedni artykuł, ten również kieruję do testerów oprogramowania (zarówno manualnych jak i automatyzujących), którzy chcą rozpocząć przygodę z cybersecurity. Z góry zaznaczam, że poniższy tekst jest moim bardzo subiektywnym spojrzeniem na temat przejścia do sektora cyberbezpieczeństwa. Z pewnością nie jest to jedyna słuszna droga, ani złoty środek, który sprawdzi się w absolutnie każdej sytuacji.

Aby nieco lepiej nakreślić tło historii, którą za chwilę opowiem, dodam, że w chwili pisania niniejszego materiału mam za sobą niespełna trzy lata doświadczenia jako tester manualny oraz pierwsze chwile jako tester w dziale bezpieczeństwa. Celowo nie używam określenia junior pentester, ponieważ uważam, że nawet do takiego tytułu jeszcze trochę mi brakuje.

Jaki kierunek obrać

Jeśli interesuje Cię bezpieczeństwo IT i chcesz zająć się nim zawodowo, warto już na samym początku zapoznać się z możliwymi kierunkami rozwoju. Dzięki temu łatwiej określisz zakres wiedzy, którą będziesz musiał zdobyć oraz typy narzędzi i umiejętności, których będziesz potrzebować podczas pracy w danej dziedzinie bezpieczeństwa.

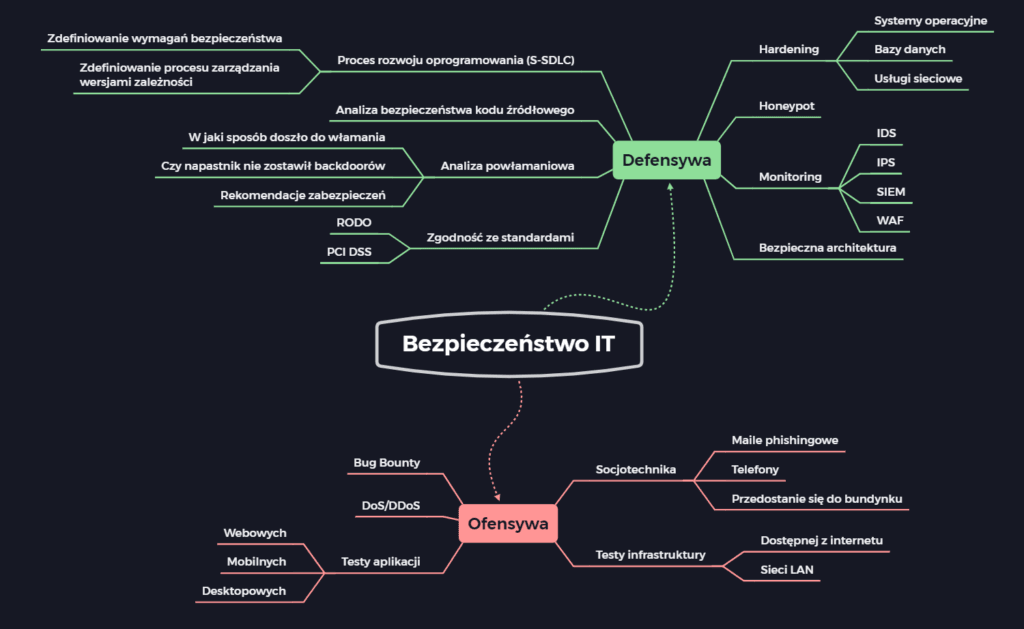

Wyróżniamy dwa główne kierunki bezpieczeństwa IT – ofensywny i defensywny. Każdy z nich dzieli się na podkategorie i ścieżki, w jakich możesz się rozwijać. Oczywiście nie musisz podejmować ostatecznej decyzji już na starcie, ale warto chociaż zorientować się, jakie są możliwości. Poniższy diagram przedstawia przykładowe ścieżki rozwoju w poszczególnych gałęziach cyberbezpieczeństwa.

Jeśli chciałbyś zapoznać się ze szczegółowym opisem poszczególnych kategorii zachęcam do obejrzenia bardzo interesującego webinaru Michała Bentkowskiego, w którym omawia każdą z nich. Ja nie podjąłem jeszcze ostatecznej decyzji jeśli chodzi o wybór kierunku rozwoju. Staram się zdobywać wiedzę z różnych dziedzin tak, aby zanim to zrobię, zyskać szersze spojrzenie na całość. Przemawia za tym zwłaszcza to, że nie posiadam wykształcenia technicznego przez co mój dług technologiczny względem dużo bardziej doświadczonych pentesterów jest znaczący.

Niemniej jednak, testowanie bezpieczeństwa aplikacji webowych, wydawało mi się najlepszym rozwiązaniem na początek, ponieważ z takimi projektami miałem do czynienia najwięcej jako tester manualny. Dlatego to właśnie od opanowania podstaw bezpieczeństwa aplikacji webowych postanowiłem rozpocząć swoje zmagania z cybersecurity i w dużej mierze to właśnie na nich będę opierał dalszą część tego artykułu.

Co musisz wiedzieć zanim zaczniesz

Bez względu na to, co krzyczą do Ciebie banery reklamowe w mediach społecznościowych, nie licz, że nawet jeśli nigdy nie miałeś do czynienia z bezpieczeństwem, kilkudniowy kurs zrobi z ciebie pentestera. Nie chodzi o to, że chcę zniechęcić Cię do jakichkolwiek kursów lub szkoleń! Wręcz przeciwnie, im więcej skondensowanej i praktycznej wiedzy ze sprawdzonych źródeł zdobywasz, tym bardziej rosną Twoje szanse na powodzenie. Pamiętaj jednak, że temat bezpieczeństwa jest szalenie rozległy i nawet opanowanie podstaw zwykle wymaga czasu i cierpliwości. Miej to na uwadze, aby szybko się nie zniechęcić.

Brak wykształcenia technicznego nie musi oznaczać, że nie warto próbować wejść do branży cyberbezpieczeństwa, czego sam jestem dobrym przykładem. Jednak, osobiście ciężko mi wyobrazić sobie sytuację, w której ktoś próbuje zostać pentesterem nie posiadając chociaż minimalnego doświadczenia jako tester manualny, automatyzujący, programista lub administrator sieci. Poniżej znajdziesz kilka sugestii dotyczących podstawowych umiejętności, jakie moim zdaniem powinieneś posiadać, aby móc rozpocząć przygodę z bezpieczeństwem IT.

Niezbędne podstawy

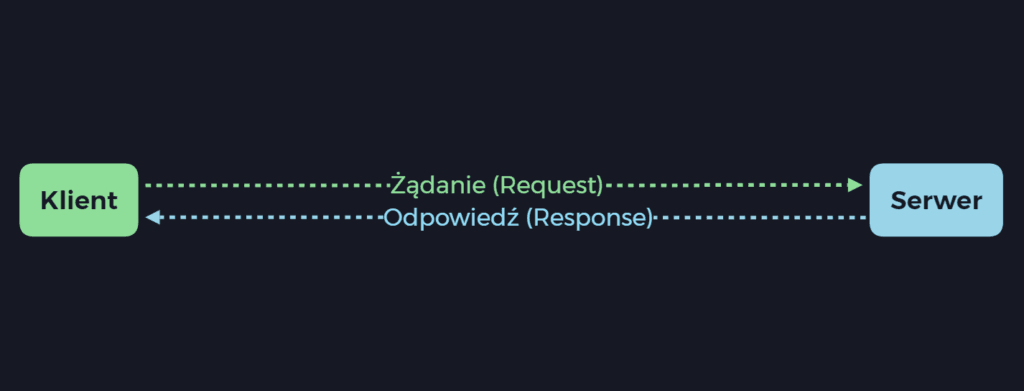

Podstawy HTTP

W pierwszych dniach swojej kariery jako tester manualny, nie miałem zielonego pojęcia o tym, co dzieje się w tle, gdy użytkownik wpisuje adres danej strony w przeglądarce internetowej lub co można zrobić, gdy „coś” na stronie nie działa. Potrafiłem jedynie skutecznie wynajdywać takie błędy, ale nie miałem pojęcia co dalej. O tym, że na „zapleczu” odbywa się jakaś komunikacja między aplikacją użytkownika (klientem), a serwerem (hostem) dowiedziałem się, gdy po raz pierwszy usłyszałem od jednego z deweloperów „sprawdź co tam API zwraca”. Bardzo szybko okazało się, że po kliknięciu przycisku w aplikacji (w tym wypadku androidowej) nie dzieją się czary i magia, tylko w tle odbywa się całkiem logiczny i przemyślany proces. Wtedy po raz pierwszy usłyszałem o protokole HTTP oraz narzędziach do monitorowania ruchu sieciowego.

Początkowo próbowałem funkcjonować ze szczątkową wiedzą na temat komunikacji HTTP, którą zdobyłem na potrzeby ówczesnego projektu, jednak szybko przekonałem się, że bez opanowania podstaw i zrozumienia całego procesu komunikacji, dalsza praca będzie bardzo trudna. Potrzebowałem materiału, który w kompleksowy, ale jednocześnie zrozumiały i prosty sposób pomógłby mi zrozumieć na czym polega komunikacja HTTP. Wtedy trafiłem na platformę LinkedIn Learning oraz szkolenie HTTP Essential Training autorstwa Morten’a Rand-Hendriksen’a. To był strzał w dziesiątkę – świetny materiał, dzięki któremu szybko opanowałem podstawy protokołu HTTP. Co prawda kurs dostępny jest w ramach płatnej subskrypcji LinkedIn Learning, jednak w chwili pisania tego materiału nowi użytkownicy mają możliwość skorzystania z darmowej 30-dniowej wersji próbnej, która w zupełności wystarcza na przerobienie wspomnianego materiału oraz wielu innych dostępnych na tejże platformie.

Innym interesującym źródłem wiedzy na temat protokołu HTTP (i nie tylko) jest MDN Web Docs. Znajdziesz tam wiele cennych informacji zarówno o samym protokole, jak i jego nagłówkach. Jest to jedno z najczęściej odwiedzanych przeze mnie miejsc w poszukiwaniu i poszerzaniu wiedzy na temat protokołu HTTP.

Opanowanie podstaw HTTP jest moim zdaniem nie tylko bardzo przydatne i potrzebne w pracy testera manualnego, ale wręcz absolutnie niezbędne w przypadku testów bezpieczeństwa.

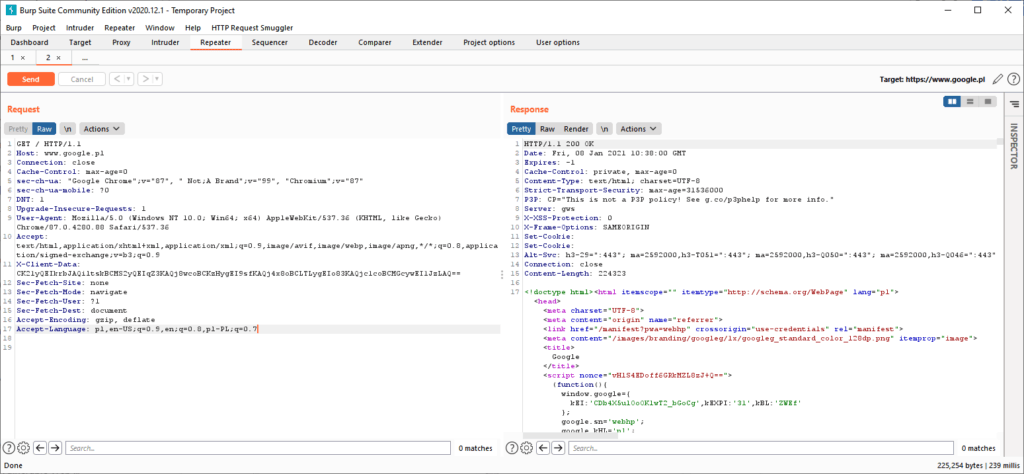

Narzędzia typu HTTP Proxy

Znając podstawy HTTP, jesteśmy w stanie zrozumieć, co tak naprawdę dzieje się w komunikacji między aplikacją a serwerem, dzięki czemu wiemy jak przesyłane są dane w żądaniach i odpowiedziach, oraz dlaczego aplikacja w pewnych sytuacjach nie działa tak, jak byśmy tego chcieli lub z czego wynika błąd, który pojawia się w aplikacji. W wielu przypadkach monitorowanie komunikacji HTTP, pomaga w ustaleniu przyczyn pojawiających się problemów.

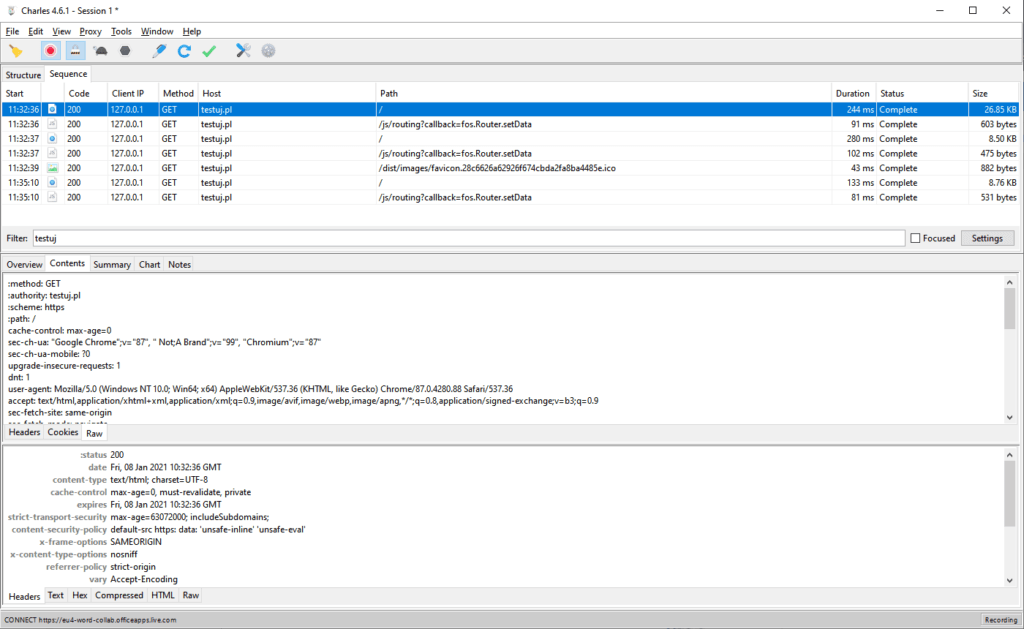

W najbardziej znanych przeglądarkach internetowych, takich jak Chrome, Firefox, Opera czy Edge, mamy do dyspozycji wbudowane narzędzia deweloperskie (DevTools), dzięki którym jesteśmy w stanie monitorować komunikację HTTP (zakładka network). Jednak do bardziej zaawansowanych działań, jak edycja żądań lub podmiana wartości zwracanych w odpowiedziach serwera,wymagane jest użycie narzędzi typu HTTP Proxy. Są one również niezwykle przydatne do monitorowania komunikacji podczas testowania aplikacji mobilnych.

Narzędziem, od którego ja zaczynałem był Charles Proxy. Nie będę skupiał się nad jego funkcjonalnościami, ale uważam, że jest ono jednym z najlepszych narzędzi do rozpoczęcia nauki. Oferuje znacznie więcej możliwości (związanych z ruchem sieciowym) niż narzędzia deweloperskie wbudowane w przeglądarkę, ale nie przytłacza ich ogromem, tak jak Burp Suite czy ZAP Proxy. Gdy poznasz już Charles Proxy, a praca z nim nie będzie sprawiać Ci trudności, śmiało będziesz mógł przerzucić się na Burp Suite lub ZAP Proxy, które oferują naprawdę potężne możliwości. Z czasem zauważysz i docenisz ich ogromną przewagę nad Charlesem.

Narzędzie Burp Suite jest podstawowym i niezastąpionym (niektórzy wolą ZAP-a) narzędziem w codziennej pracy zarówno pentesterów, jak i osób o nieco mniej uczciwych zamiarach. Oczywiście podczas testów bezpieczeństwa wykorzystuje się znacznie więcej możliwości Burp’a niż te, o których wspomniałem wcześniej.

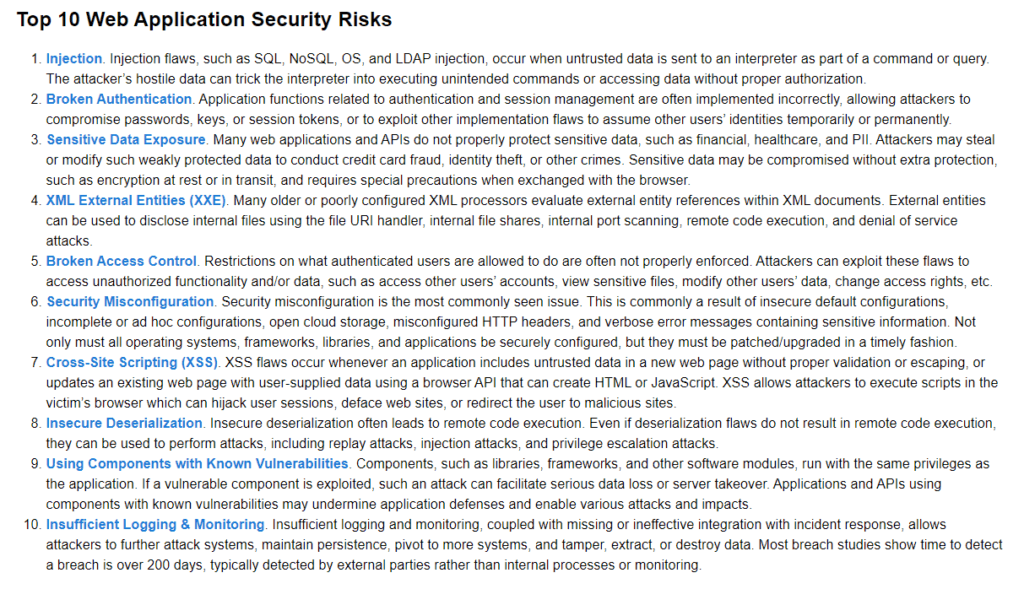

OWASP TOP 10

Aby rozpocząć pierwsze zmagania z testowaniem bezpieczeństwa należy zapoznać się z możliwymi wektorami ataków. Bez takiej wiedzy przeprowadzanie testów może okazać się bardzo trudne lub nawet niemożliwe. Mając wiedzę o najczęściej wykorzystywanych podatnościach zwiększysz szanse na ich wykrycie. Wraz z szybkim rozwojem technologii, niemal każdego dnia pojawiają się nowe rodzaje podatności. Bycie z nimi na bieżąco jest nie lada wyzwaniem.

Na szczęście istnieje pewien ustandaryzowany dokument, zawierający dziesięć najczęściej występujących i najbardziej krytycznych typów podatności, które można znaleźć w aplikacjach internetowych. OWASP TOP 10, jak sama nazwa wskazuje, został stworzony przez organizację OWASP (The Open Web Application Security Project) i stanowi punkt startowy dla wielu programistów i testerów bezpieczeństwa.

Dokument aktualizowany jest raz na kilka lat, a jego najnowsza wersja (w chwili pisania tego materiału) pochodzi z 2017 roku. Oczywiście dokument nie wyczerpuje tematu, a jedynie wskazuje najbardziej newralgiczne obszary, na które trzeba zwrócić uwagę podczas testów bezpieczeństwa.

Podstawy, które warto znać

Praca w bezpieczeństwie wymaga szerokiej wiedzy z wielu dziedzin. Im więcej wiesz, tym lepiej. Żadna wiedza nie jest zbędna. Bez względu na to, czy interesujesz się bazami danych, aplikacjami mobilnymi, webowymi, sieciami, administracją systemów, programowaniem, czy sprzętem IoT – znajomość każdej z tych dziedzin może okazać się przydatna podczas testów bezpieczeństwa.

Języki i technologie

Na samym początku kariery, zwłaszcza gdy nie posiadasz wykształcenia technicznego, ogrom wiedzy, potrzebny do sprawnego poruszania się w sferze testów bezpieczeństwa, może przytłaczać. Warto jednak dawkować sobie przyswajanie informacji. Ciężko bowiem uczyć się jednocześnie kilku rzeczy,oczekując wyraźnych efektów.

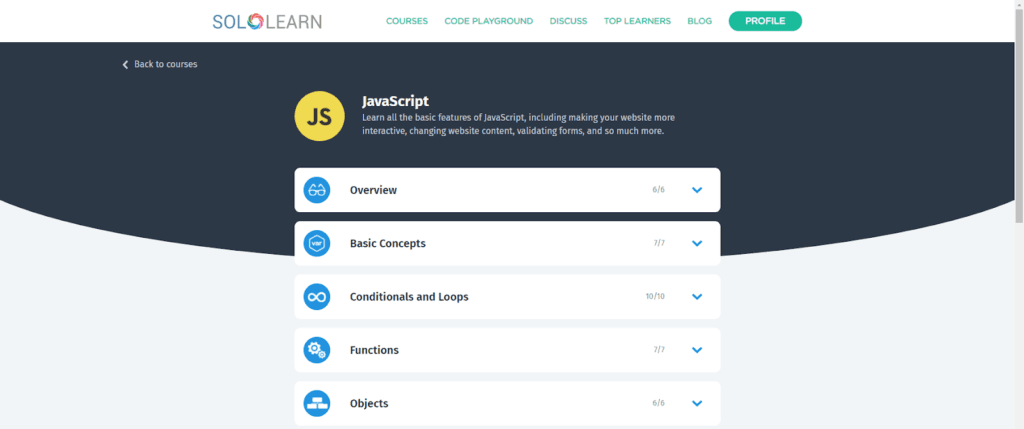

Nie masz zielonego pojęcia o HTML’u ? Przerób jego absolutne podstawy, nie wymagając od siebie, że po ukończeniu kursu od razu stworzysz zaawansowaną stronę internetową. Na początek zrozum jak zbudowany jest kod i jak działa. Nie znasz JavaScript’u ? Nie szkodzi. Ja też nie, ale kończę przerabiać kurs na SoloLearn, dzięki któremu wiem już czym są pętle, obiekty, metody i funkcje i jak z nich korzystać.

Po ukończeniu kursu nie zostanę specjalistą JavaScript, ale z pewnością łatwiej będę w stanie zrozumieć za co odpowiada dany fragment kodu JS, który znajdę w aplikacji webowej podczas testów.

Sytuacja wygląda podobnie w przypadku dowolnego innego języka i technologii. Nie musisz być ekspertem we wszystkim – bądź przynajmniej nowicjuszem w wielu dziedzinach, to na początek wystarczy. Dowiedz się czym są i jak działają SQL, XML i JavaScript, a podatności takie jak SQL Injection, XXE czy XSS, nie będą brzmiały już tak tajemniczo.

Sieci komputerowe

Warto wiedzieć też co nieco o sieciach komputerowych. Ale nie zrażaj się już na starcie. Na początek wystarczą podstawy, takie jak czym są warstwy sieci w modelach OSI oraz TCP/IP; czym są i do czego służą porty; czym różni się protokół TCP od UDP itd. Bardzo dużo ciekawych informacji na temat sieci komputerowych (i nie tylko) znajdziesz na stronie pasja-informatyki.pl.

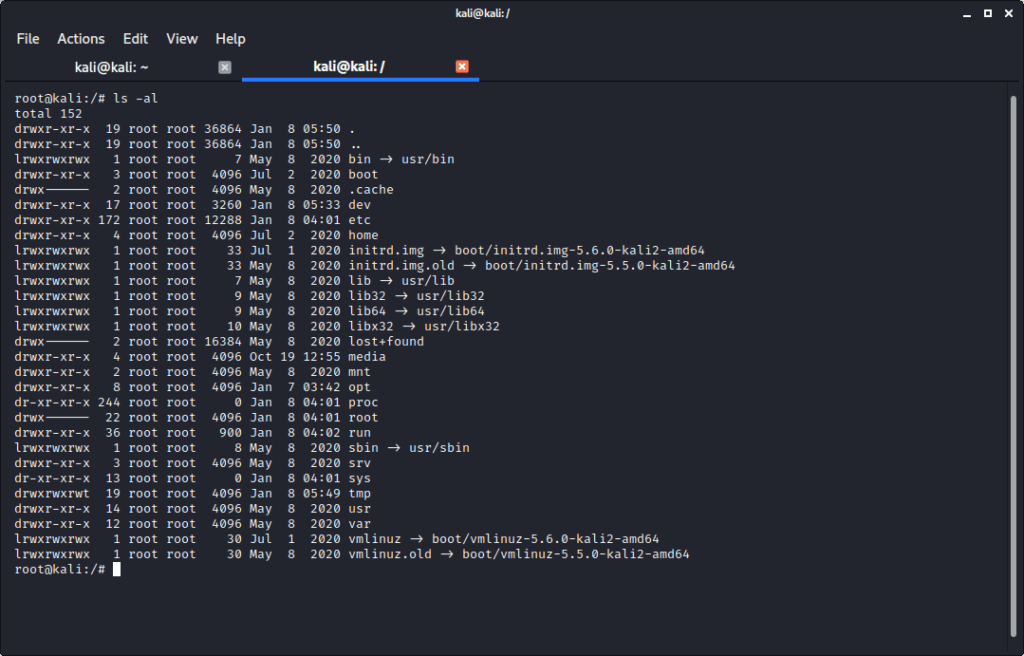

Terminal

Terminal, command line lub tak zwana konsola. Prędzej czy później będziesz miał z nią do czynienia bez względu na to czy pracujesz na Windowsie czy Linuxie – warto nauczyć się z niej korzystać. Nie chodzi o to, by zapamiętać wszystkie możliwe komendy i przełączniki. Na początek wystarczy zrozumieć jak działa i trochę z nią poeksperymentować. Zapoznać się z podstawowymi komendami i operacjami na plikach i katalogach.

Linux i Windows

Z uwagi na istnienie ogromnej ilości systemów, platform, rozwiązań serwerowych i bazodanowych, pozostawanie wiernym zwolennikiem tylko jednego systemu operacyjnego nie będzie dobrym rozwiązaniem. Każde środowisko ma swoją własną charakterystykę, strukturę i unikalne własności, które wymagają nieco innego podejścia podczas testów bezpieczeństwa. Z tego powodu warto znać przynajmniej podstawowe różnice pomiędzy poszczególnymi systemami oraz ich strukturę i specyfikę. Inaczej testować będziesz aplikację opartą na rozwiązaniach Linuxowych, a inaczej aplikację postawioną na Windowsie.

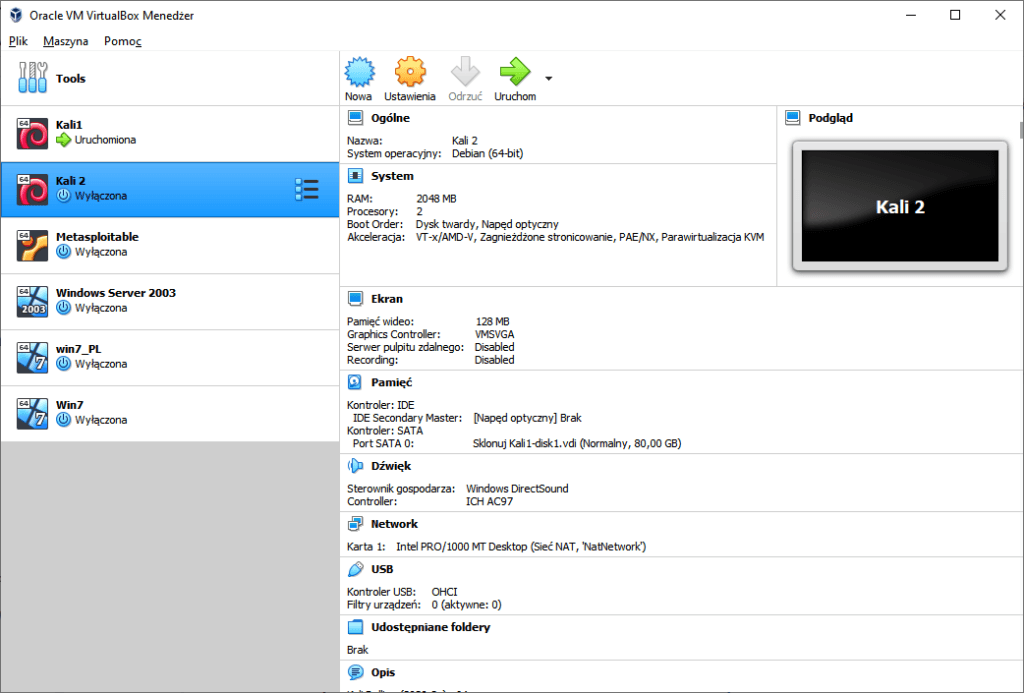

Bez względu na to, czy jesteś zwolennikiem Windowsa czy Linuxa, jako pentester z pewnością zetkniesz się z dystrybucją Linuxa o nazwie Kali. Jest to najpopularniejsze i chyba jedyne liczące się dedykowane środowisko dla pentesterów. Zawiera całą masę niezbędnych narzędzi potrzebnych podczas testów penetracyjnych. Ale bez obaw, nie musisz od razu porzucać swojego ulubionego Windowsa i przesiadać się od razu na Kali Linux. Jest pewne bardzo wygodne rozwiązanie, dzięki któremu będziesz mógł korzystać z obu systemów jednocześnie.

Wirtualizacja

Dzięki wirtualizacji jesteś w stanie uruchomić kilka systemów (guests), jednocześnie nie opuszczając systemu głównego (hosta), na którym pracujesz. Mówiąc w dużym uproszczeniu: pracując np. na Windowsie 10 możesz w jednym oknie odpalić system Kali Linux, w drugim Ubuntu, a w trzecim Windows Server i korzystać z nich jednocześnie. Dodatkowo, możesz stworzyć sieć wirtualną po to, aby wspomniane systemy mogły się ze sobą komunikować i rozpoznawać.

Poza wygodnym korzystaniem z więcej niż jednego systemu jednocześnie istnieje wiele innych zalet wirtualizacji. Jedną z nich jest możliwość stworzenia odizolowanego środowiska testowego. Załóżmy, że chciałbyś uruchomić potencjalnie niebezpieczną aplikację, która mogłaby zagrozić bezpieczeństwu danych na Twoim komputerze. W takiej sytuacji wystarczy uruchomić ją wewnątrz wirtualnego systemu, aby mieć pewność, że nie wpłynie ona w żaden sposób na realny system. W razie nieprzewidzianych zdarzeń, możesz usunąć wirtualny system i stworzyć nowy kilkoma kliknięciami.

W codziennej pracy pentestera z pewnością nie raz zetkniesz się z wirtualizacją systemów. Warto zapoznać się z narzędziami takimi jak VirtualBox lub VMWare Workstation Player.

Praktyka

Znając podstawy i mając już opanowane pewne umiejętności, możesz przystąpić do ćwiczeń. Tylko gdzie ćwiczyć, aby nie narazić się na konsekwencje prawne? Nie możesz przecież wejść na pierwszą lepszą stronę i zacząć ją testować ot tak, bez pytania o zgodę. Ponadto, nie masz pewności, że na danej stronie znajdziesz podatności, których wykorzystanie chciałbyś poćwiczyć. Nie wspominając już o kwestiach etycznych w przypadku testowania aplikacji produkcyjnych! Na szczęście istnieje cała masa specjalnie przygotowanych platform i aplikacji, które zawierają liczne podatności.

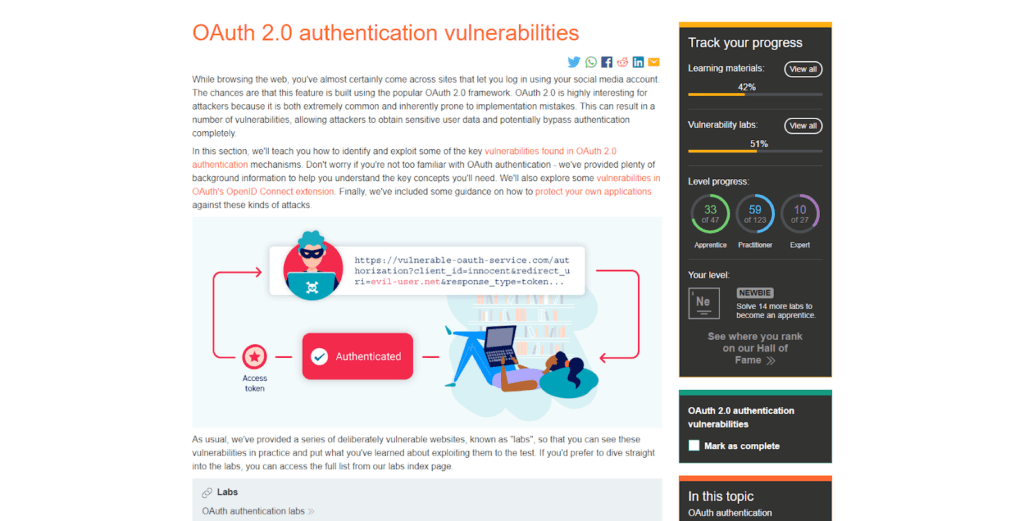

Web Security Academy by PortSwigger

Producent wspomnianego już przeze mnie narzędzia Burp Suite, firma PortSwigger, udostępnia na swojej stronie zupełnie darmowy zestaw szkoleń i laboratoriów z zakresu bezpieczeństwa aplikacji webowych – Web Security Academy.

Materiały zostały podzielone na dwadzieścia jeden kategorii, odzwierciedlających konkretne typy podatności. Każda z nich zawiera bardzo jasny i zrozumiały opis tego, na czym polega dana podatność, jak powstaje, jak można ją zlokalizować i wykorzystać, oraz jak jej zapobiegać. Ponadto, do każdej kategorii dołączone są ćwiczenia praktyczne, dzięki którym możesz przetestować świeżo zdobyte umiejętności. Jest to doskonała okazja do utrwalenia wiedzy oraz przekonania się, jak dana podatność wygląda w rzeczywistości. Akademia zawiera prawie dwieście różnego rodzaju materiałów i co jakiś czas jest powiększana o nowe. Jeśli miałbym polecić Ci materiał, dzięki któremu w krótkim czasie zauważysz ogromny postęp, z pewnością byłaby to akademia PortSwiggera. Zdecydowanie polecam! Moim zdaniem najlepsze miejsce do nauki, na jakie do tej pory trafiłem!

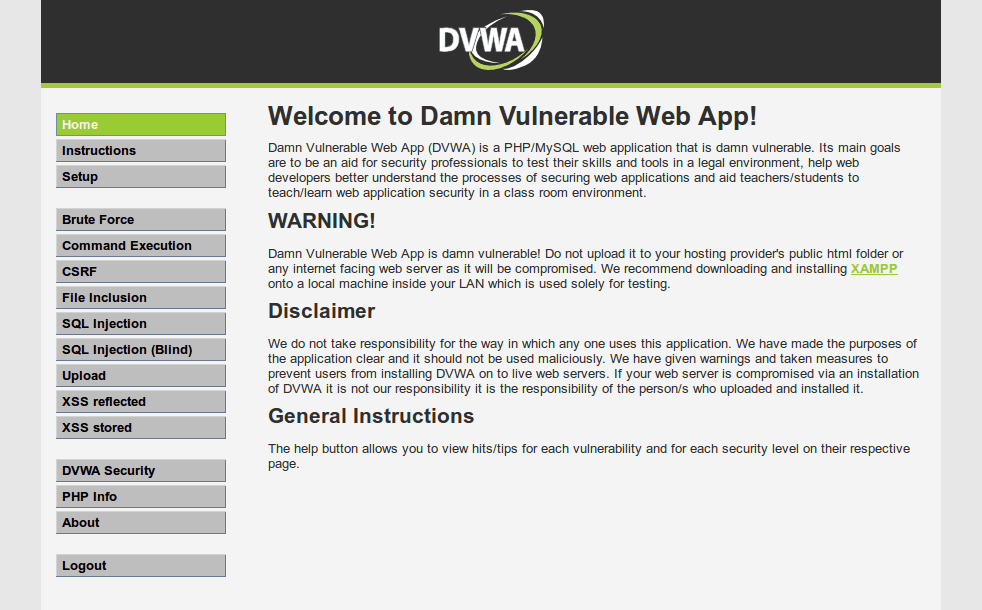

DVWA – Damn Vulnerable Web Application

Kolejną wartą uwagi platformą, na której będziesz mógł znaleźć i przećwiczyć różnego rodzaju podatności, jest DVWA, czyli Damn Vulnerable Web Application. Jak sama nazwa wskazuje, jest to cholernie podatna aplikacja webowa. Po jej uruchomieniu będziesz miał do dyspozycji kilka kategorii podatności, takich jak: XSS, SQL Injection, CSRF czy Command Execution. Najwygodniej uruchomić DVWA przy pomocy Dockera. Odpowiedni obraz pobierzesz tutaj.

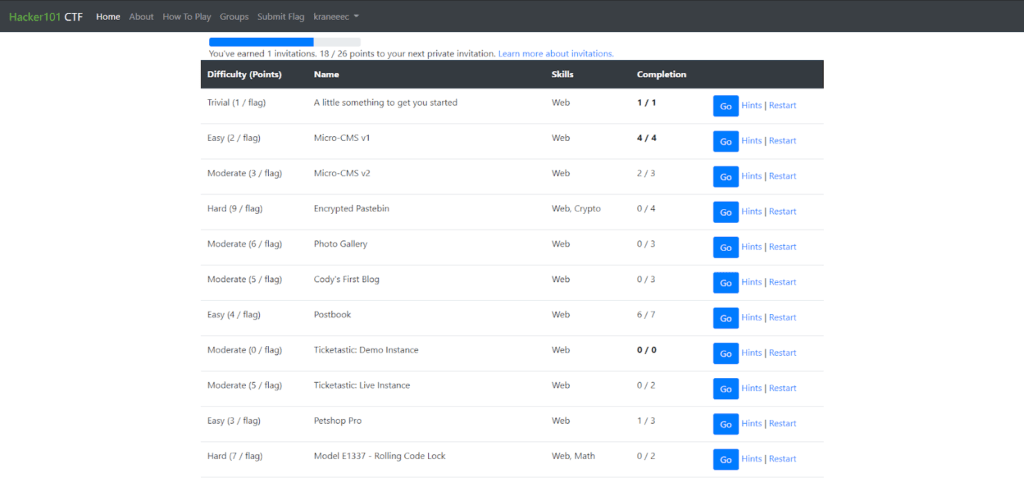

Hacker101

Jeszcze jedną ciekawą propozycją jest Hacker101. To platforma na której, podobnie jak w przypadku Web Security Academy od PortSwiggera, masz możliwość dowiedzieć się, na czym polegają różnego rodzaju podatności i zagadnienia związane z bezpieczeństwem, oraz przećwiczyć je na dedykowanym środowisku testowym. Tym razem zabawa polegać będzie na odnajdywaniu „flag” czyli pewnych ciągów znaków, ukrytych gdzieś w aplikacji. Aby poprawnie rozwiązać zadanie, musisz odnaleźć je i zgłosić za pomocą odpowiedniego formularze. Ponadto, po zdobyciu odpowiedniej ilości punktów, otrzymasz prywatne zaproszenie do uczestnictwa w zamkniętym programie bug bounty, w którym będziesz miał okazję zmierzyć się z realnym środowiskiem. Za zgłoszenie błędów bezpieczeństwa możesz wtedy otrzymać niemałą nagrodę pieniężną.

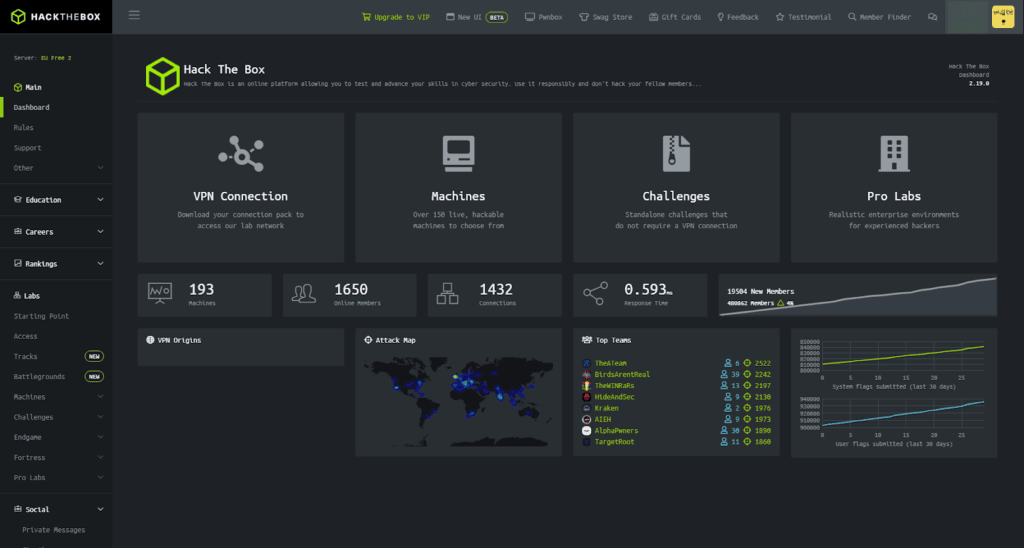

HackTheBox

HackTheBox to rozbudowana platforma, oferująca dostęp do wirtualnych serwerów, które użytkownik ma za zadanie zhakować. Jak sama nazwa wskazuje, będziesz musiał dobrać się do pewnego rodzaju pudełka (jakim jest określony serwer), nie wiedząc co kryje w środku. Oznacza to, że będziesz musiał polegać na swoim doświadczeniu i skutecznym rekonesansie jaki uda Ci się przeprowadzić.

Trzeba przyznać, że z punktu widzenia początkującego zadania nie są wcale łatwe! Już na samym początku, aby zarejestrować się w serwisie, trzeba wykazać się podstawowymi umiejętnościami i przeprowadzić prosty proces przełamywania zabezpieczeń. Ten etap mam już na szczęście za sobą :)

Gdzie się dokształcać i szukać wiedzy

Oprócz wspomnianych już przeze mnie serwisów, takich jak OWASP, MDN Web Docs, Linkedin Learning, SoloLearn, pasja-informatyki.pl, Web Security Academy, DVWA, Hacker101 czy HackTheBox, warto zwrócić uwagę także na te z poniższej listy. Oczywiście nie jest to lista jedynych słusznych miejsc, które powinieneś odwiedzić. Jest to lista miejsc, z których sam korzystałem i korzystam, poszerzając swoją wiedzę w zakresie bezpieczeństwa.

Szkolenie Bezpieczeństwo Aplikacji Webowych

Na początek chciałbym polecić Ci szkolenie, którego powstawanie miałem okazję obserwować od samego początku, bo prowadzone jest ono w firmie, w której dziale cyber obecnie pracuję :) Mowa o Bezpieczeństwie Aplikacji Webowych od TestArmy.

To szesnastogodzinne szkolenie dedykowane przyszłym pentesterom, podczas którego poznasz narzędzia do ochrony aplikacji internetowych i przeprowadzisz atak na wybraną aplikację, zainstalowaną na laptopie. Podczas szkolenia przyda się umiejętność pisania skryptów w wybranym języku programowania, a więc jak wspomniałem wcześniej – warto znać języki i technologie.

Szkoła Security

Szkolasecurity.pl to ciekawy, autorski kurs Macieja Kofela – doświadczonego pentestera, który z branżą IT związany jest od 2011 roku. Szesnastomodułowy kurs dostępny jest w ramach platformy e-learningowej. Kursanci mają dostęp do materiałów wideo, zamkniętej grupy na Facebooku, regularnego wsparcia i co tydzień wykonują zadania domowe.

Sekurak

Serwis o tematyce szeroko pojętego cyberbezpieczeństwa. Tworzy go grupa specjalistów, na co dzień zajmujących się audytami bezpieczeństwa, testami penetracyjnymi, szkoleniami oraz publikowaniem artykułów i vlogów o tematyce cybersec. Gorąco polecam wszelkie publikacje Sekuraka, zarówno w ich autorskim serwisie sekurak.pl jak i na kanale ouTube. Ponadto, jako pozycję must-have polecam książkę Bezpieczeństwo Aplikacji Webowych autorstwa właśnie ludzi, tworzących Sekuraka. Jest to doskonała pozycja szczególnie dla osób rozpoczynających swoją przygodę z bezpieczeństwem.

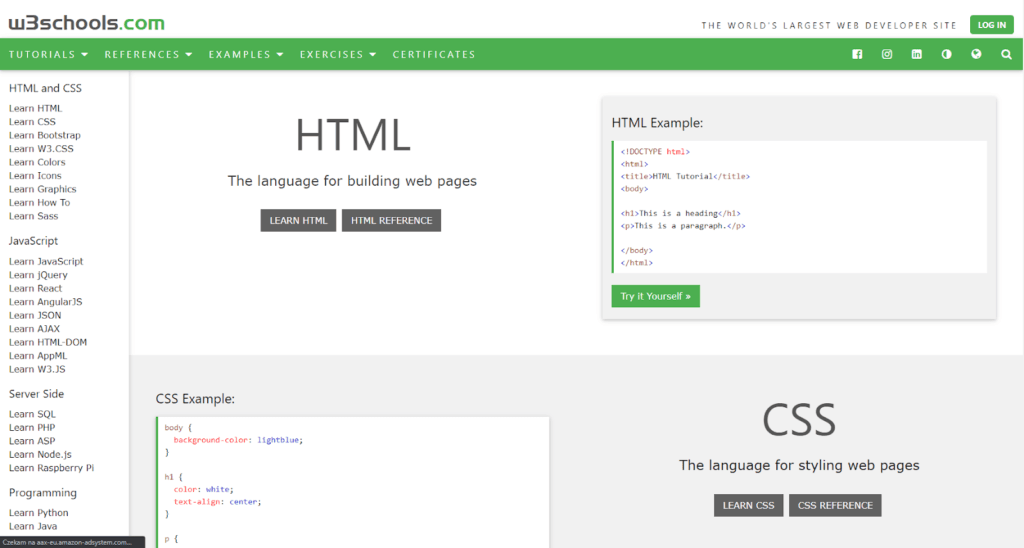

W3Schools

W3Schools jest darmową platformą szkoleniową, co prawda nie ukierunkowaną bezpośrednio na bezpieczeństwo, ale oferującą bardzo dużo wysokiej jakości kursów i materiałów, dotyczących różnych technologii webowych i języków programowania – a taka wiedza w branży bezpieczeństwa jest bezcenna. W jednym miejscu znajdziesz wszystko, czego Ci potrzeba, do poszerzania wiedzy o aplikacjach i technologiach webowych.

Jak znaleźć pracę w bezpieczeństwie

Ciężko mi odpowiedzieć na to pytanie, ponieważ w bezpieczeństwie pracuję od niedawna, a mój proces rekrutacyjny wyglądał prawdopodobnie zupełnie inaczej niż w większości przypadków.

Moja przygoda z bezpieczeństwem zaczęła się dosyć nieoczekiwanie. Pracując jako tester manualny natrafiłem na kilka błędów w testowanych aplikacjach, które wydawały mi się stanowić dość poważne zagrożenie pod względem bezpieczeństwa. Po konsultacji z szefem działu bezpieczeństwa, moje przypuszczenia się potwierdziły. Zostałem pochwalony za czujność i spostrzegawczość. To był pierwszy impuls, który pchnął mnie w kierunku rozwoju w bezpieczeństwie. Z czasem nabierałem coraz więcej wprawy i doświadczenia, zbierając kolejne pochwały od klientów i kolegów z działu cybersecurity.

Pewnego dnia została ogłoszona wewnętrzna rekrutacja na pentestera, w której ustąpiłem miejsca bardziej doświadczonej koleżance. Mimo to nie poddałem się i nadal szlifowałem swoje umiejętności i ćwiczyłem rozwiązywanie zadanie na stronie PortSwiggera. Po pewnym czasie pojawiła się kolejna okazja. Tym razem wykorzystałem swoją szansę i tak oto trafiłem do działu bezpieczeństwa. Oczywiście, przyjmuję ten mały sukces z pokorą. Mam świadomość, że przede mną jeszcze długa droga, ale najważniejsze jest to, że mogę nabierać doświadczenia pod okiem wybitnych specjalistów.

Być może nie każdy z Was, będzie miał tyle szczęścia i możliwości co ja, ale mimo to nie warto się poddawać! Jeśli jest coś, czego chce się najbardziej na świecie, osiągnięcie tego to tylko kwestia czasu i wytrwałości!